螺丝网安2024招新题WP Week4

CRYPTO

ezDLP

正解是离散对数计算,实际发现m、n的值很小,可以进行暴力方法枚举出a、b,然后直接调用decrypt函数即可获得.

运行结果

1 | |

MISC

easy signin

压缩包伪加密+图片分辨率修改+古典密码.

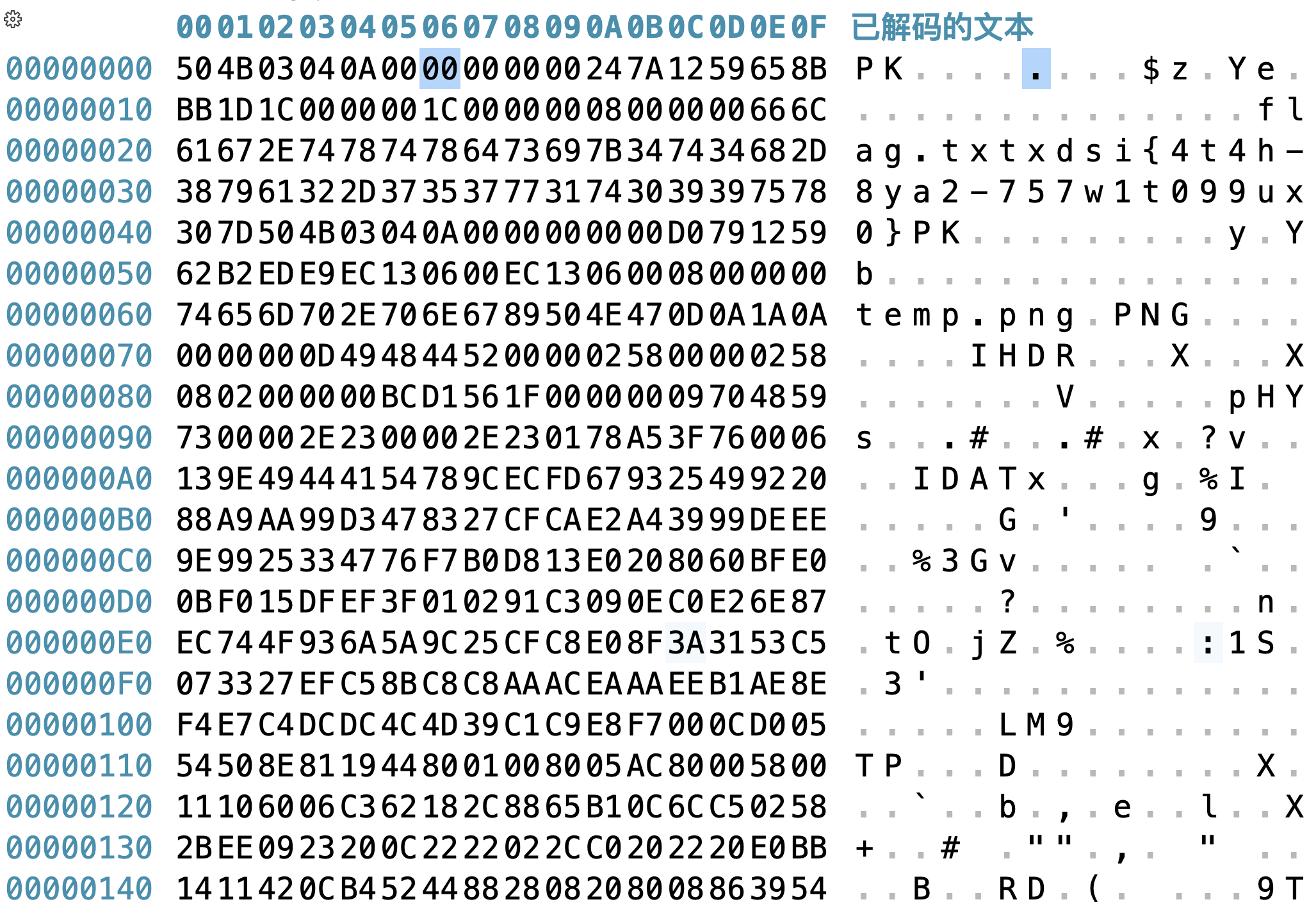

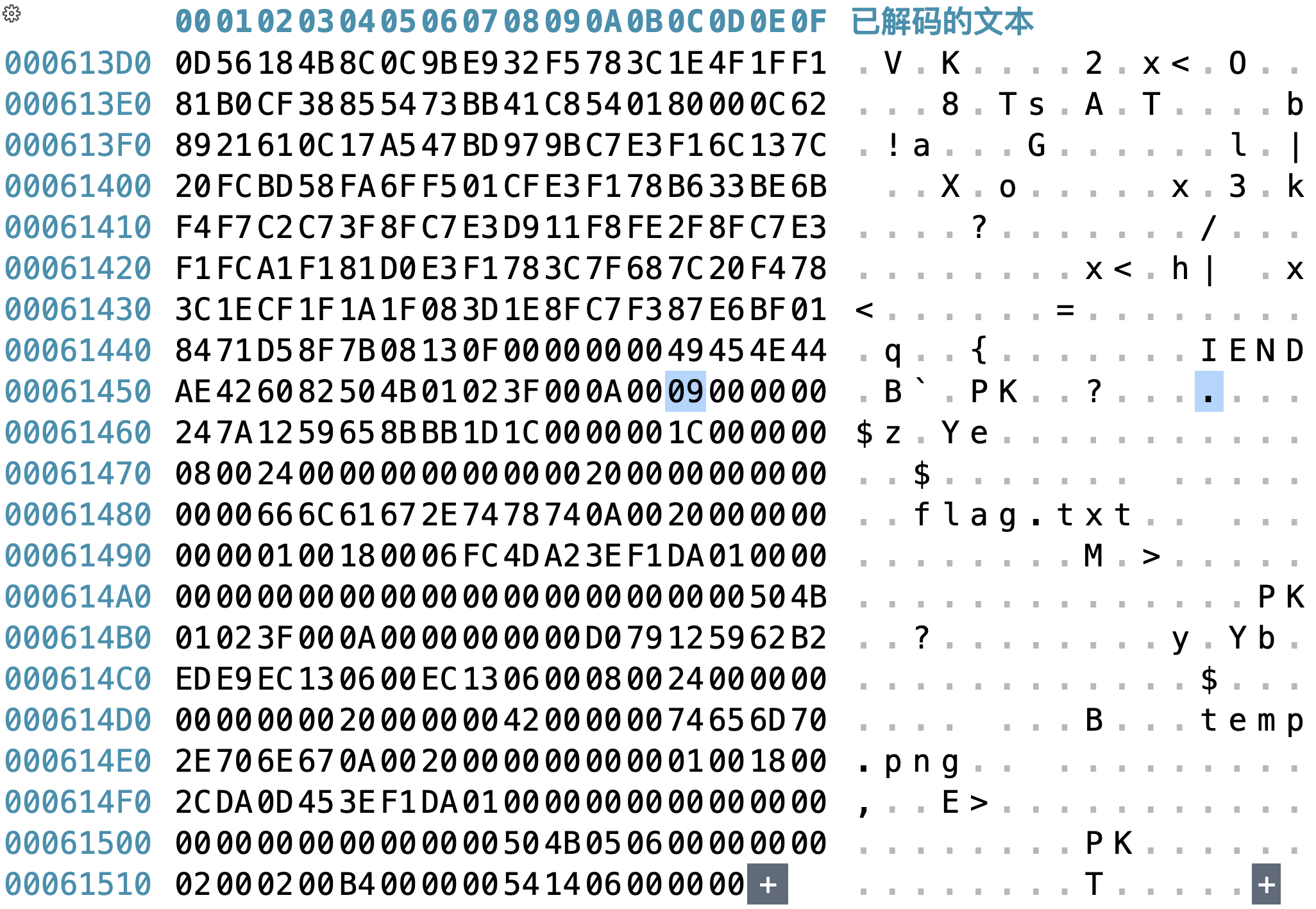

首先看到文件头处显示flag.txt文件是未经过加密的;

而文件尾处却定义了其已加密的属性.

因此把文件尾的改为即可获得flag.txt.

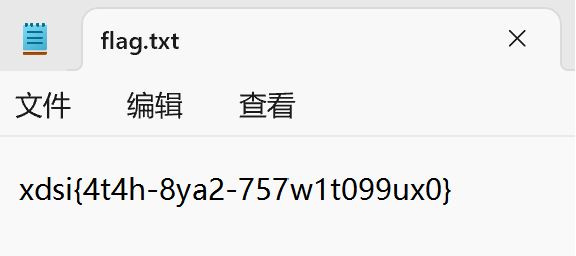

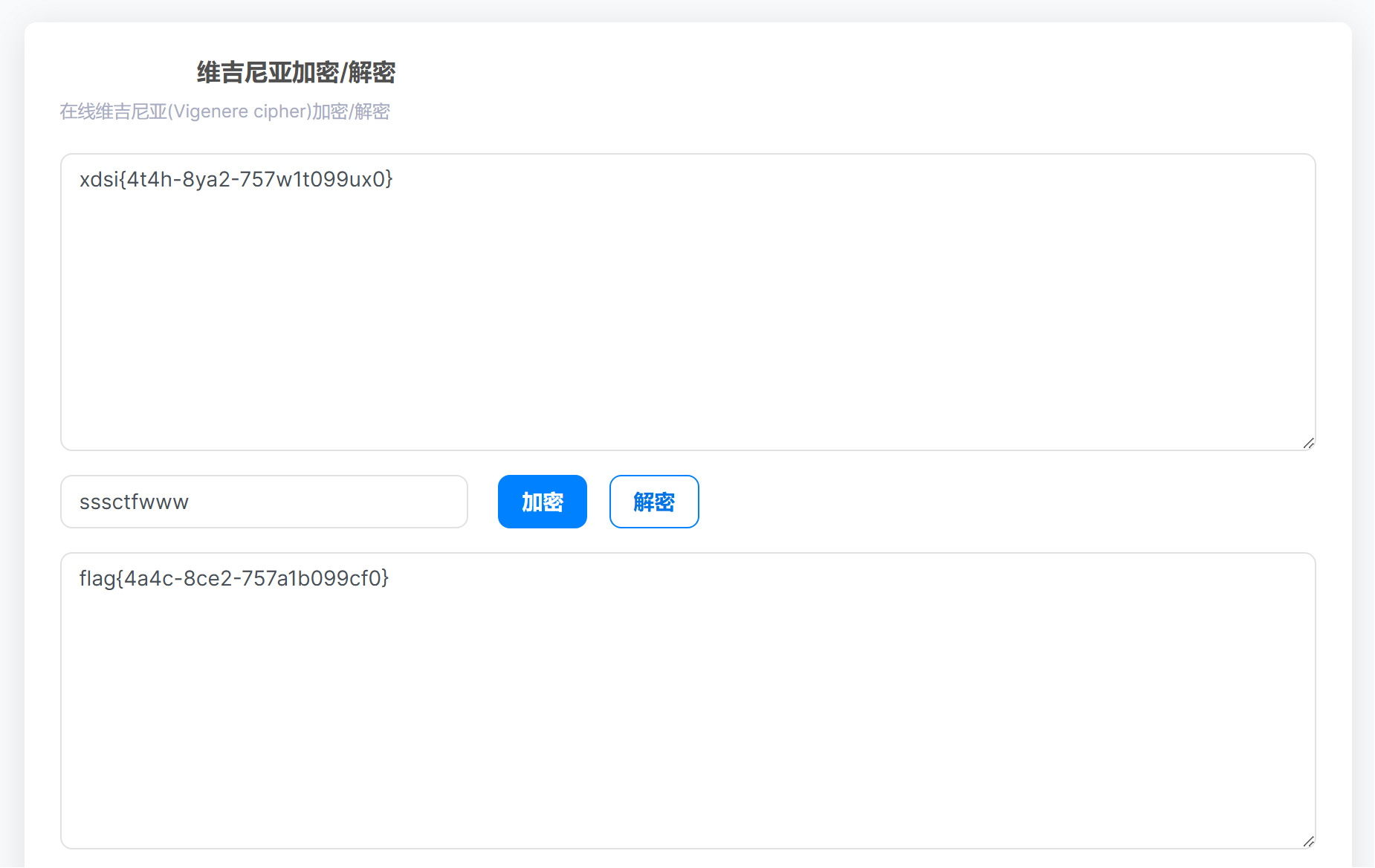

很明显,这不是最终的. 但是通过观察,可以排除、的可能,最终确定为古典密码中的维吉尼亚加密,但是缺少解密所需的密码.

发现这个图片还没有用过,看一下它有没有藏一些东西.

- 提示:下面有一张图片↓

- 提示:上面有一张图片↑

显然是藏了,因为在Linux系统里无法打开. 猜测是修改了分辨率,查看了一下确实被修改了,因此更改一下即可获得密码.

解密结果:

PWN

ret2plt

IDA解源码分析构造栈溢出的攻击即可. 注意有一个python库版本不匹配,需要重新安装.

REVERSE

基础0x40

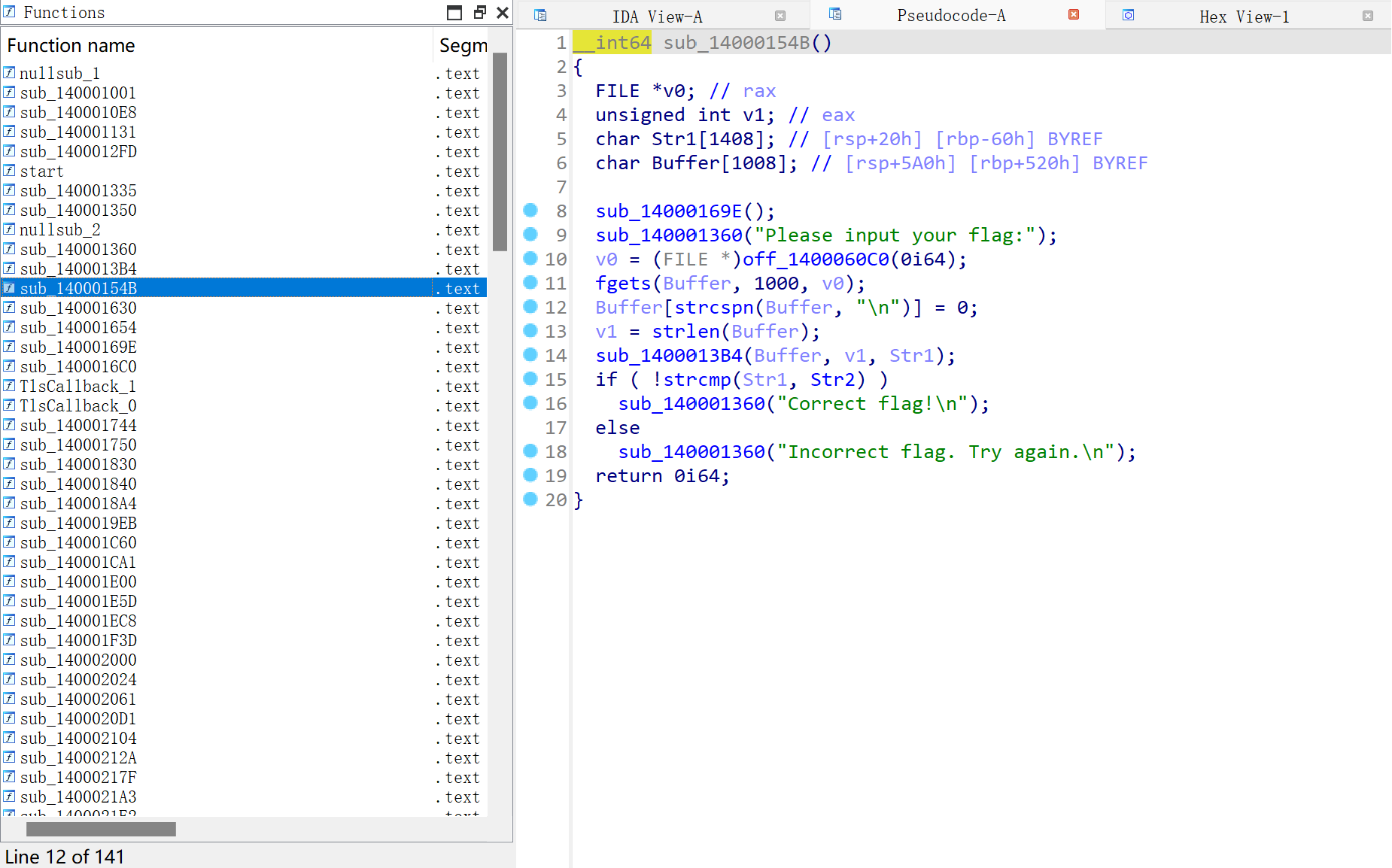

首先从给的start函数里没有发任何有价值的信息,因而转战其他函数.

发现以下函数应该为主函数:

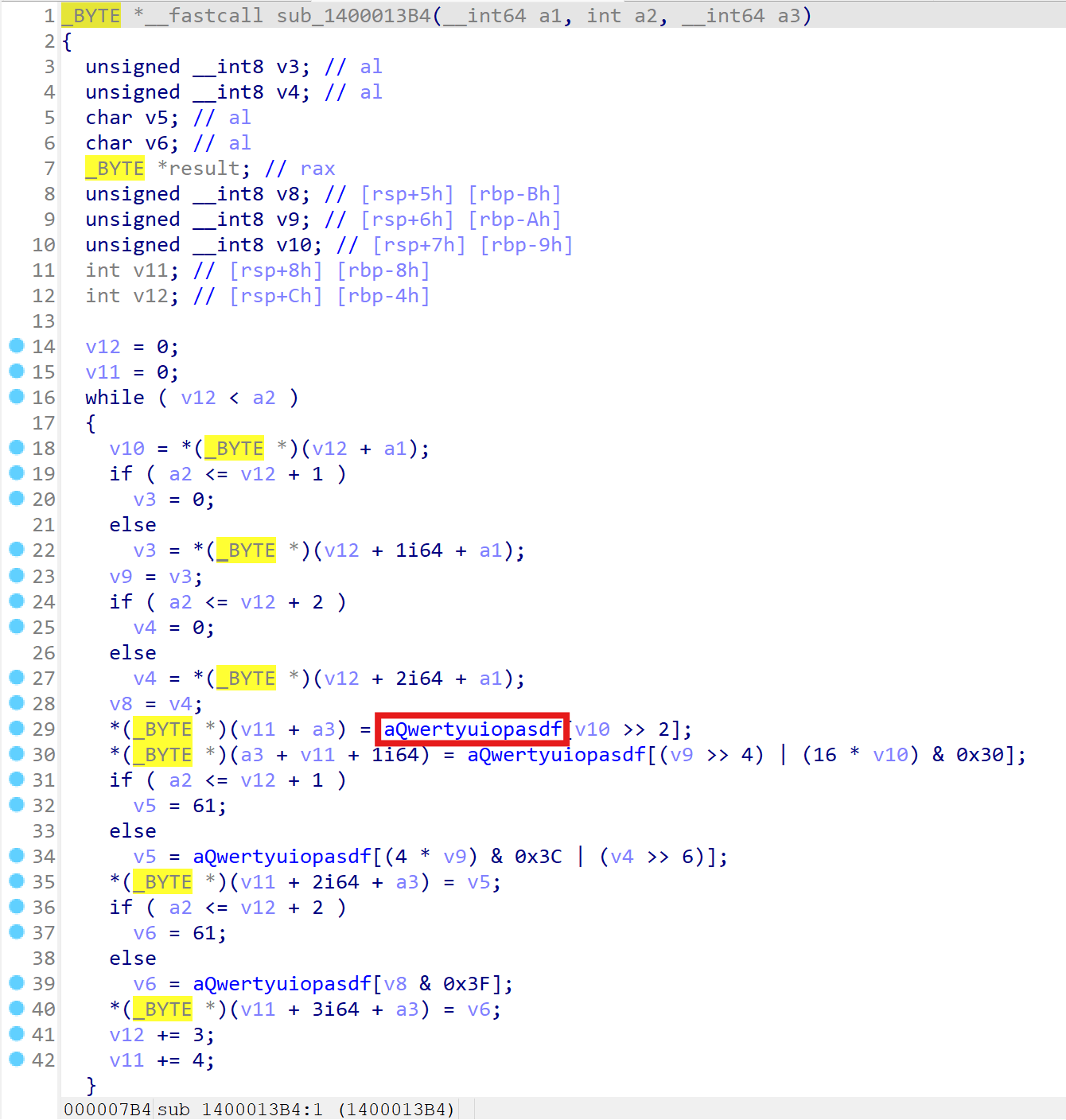

转到下面的sub_1400013B4函数,发现如下数组:

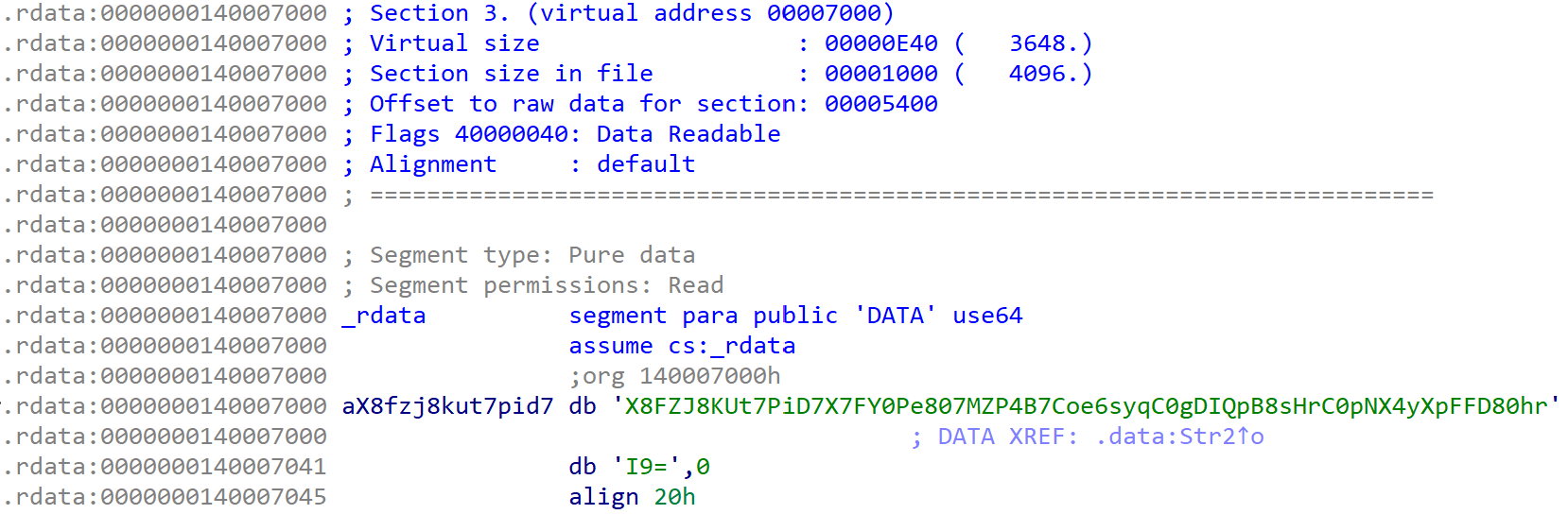

转到该数组定义:

发现这应该是一个类似Base64的编码.

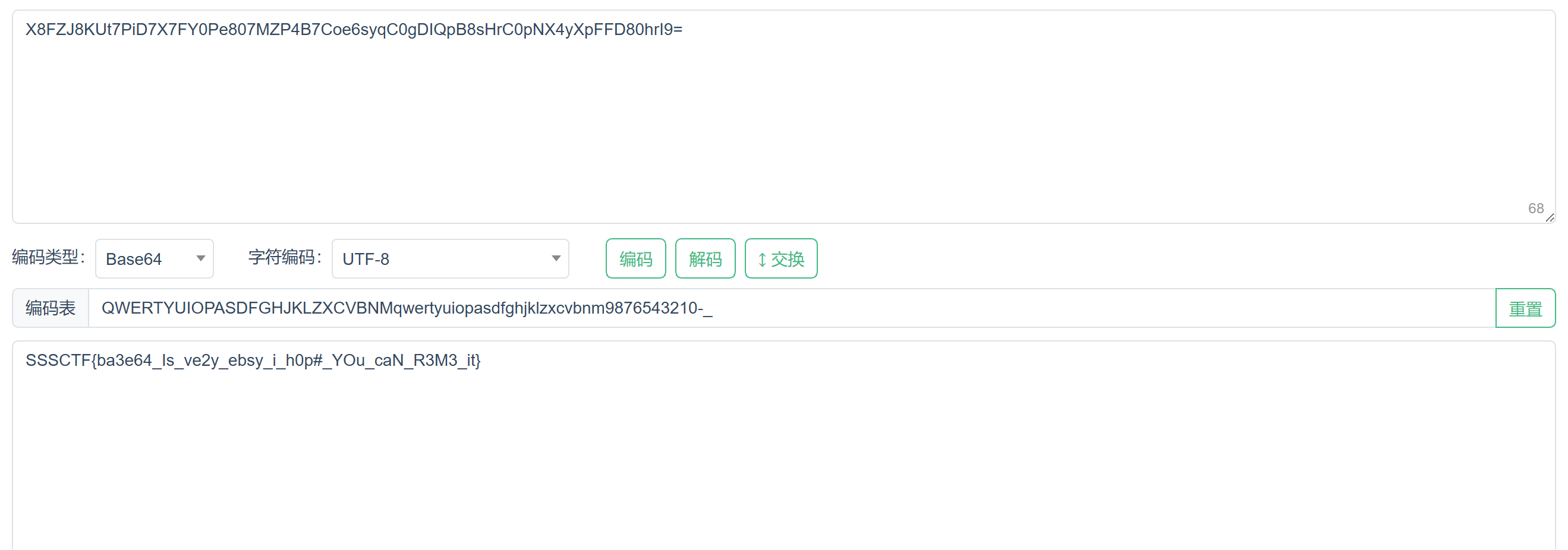

转到Str2,定义到aX8fzj8kut7pid7数组,查看它的内容:

内容为X8FZJ8KUt7PiD7X7FY0Pe807MZP4B7Coe6syqC0gDIQpB8sHrC0pNX4yXpFFD80hrI9=,更加确定它就是Base64,不过编码表需要更改为上面数组aQwertyuiopasdf里的内容.

WEB

这也就只是个python而已咯

一共有3种解法绕过文本检查. 第一种是使用help执行命令;第二种是使用翻转字符串的方式;第三种是使用字符编码的方式.

不知名计算器

一个查询命令的题目. 经过数百个网页的查询发现执行的字符串内!后面的文本当作命令执行. 在环境变量里.

螺丝网安2024招新题WP Week4

本文链接:http://blog.ac1liu.tech/p/18475503.html