螺丝网安2024招新题WP Week1 & Week2

螺丝网安2024招新题题解(部分)Week1

CRYPTO

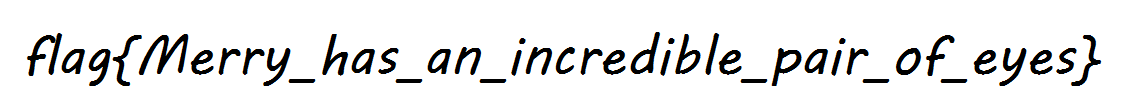

T1

没必要说了.

T2

百度一下RSA是什么,然后就可以知道公钥和私钥的定义;根据这些和源代码可以发现这两个公钥是同一个大素数的不同倍数,于是求就可以获得两个因数,从而获得私钥。

T3

可以发现这个数非常特殊,按位与相当于对取模,因此逆向计算即可(应用乘法逆元)。

T4

使用暴力破解方法尚未破解成功

MISC

T1

略.

T2

flag就是那位群管理员的名字.

T3

去网站读取图片信息,发现注释中含有Base64加密后的flag.

T4

使用软件解开音轨,发现最后一条音轨是摩尔斯电码,对照表解出即可.

T5

顺藤摸瓜,根据图片显示的信息(航空公司和机架号)以及图片拍摄的时间可以在网站查询到航班号和当时的着陆地点.

T6

压缩包1使用暴力破解密码为2048;

压缩包2使用掩码破解密码为sssctf12345678sssctf;

压缩包3使用部分文件(明文破解).

(吐槽一下为什么用2345压缩,这个流氓软件)

PWN

T1

用nc连接远程服务器,flag在根目录下.

T2

进制转、、进制,输入即可.

T3

买负数个物品使栈溢出就有了……

T4

这六位信号是三个进制数组合的.

T5

编写程序使用pwntools执行. 只需要将字符串直接转换并计算即可.

点击查看代码

1 | |

REVERSE

T1

按照说明完成即可.

T2

我还不是高手. 我是.

T3

反编译之后发现答案分为四段,第一段可以用异或逆运算,后面三段暴力就行了.

T4-T6

不会. 我还是垃圾.

WEB

T1

用代理工具修改请求头即可.

T2

找源代码js文件,找到flag的Base64编码文本.

T3

跟着页面做就行了,最后flag放到了环境变量里(根文件夹的flag文件是骗你的,空的).

T4

sql注入,查数据库表的第二列就可以获得flag了.

螺丝网安2024招新题题解(部分)Week2

CRYPTO

RSA-e

e很小,因此可以暴力枚举累加直接获得.

RSA-E

e很大,可以通过求渐进分数获得和.

rSa

先使用yafu爆出和,然后发现原串大小大于模数,因此不断加模数并解密最终获得flag.

MISC

fumofumofumofumo, fumo!

把文本扔进fumo语解密即可.

梦入七夕坂

这个word虽然能够正常打开,但它还是一个压缩包,里面的资源文件里有flag的图片.

东方绀珠传

下载一个标准的、未经修改的该游戏,比对里面文件的不同. 通过比较发现文件staff.anm中内容不同,用专用的资源解包工具打开该包,包含flag的图片在\ANM\ending目录下.

PWN

pwntools

注意读题,ascii码要加上一个值.

REVERSE

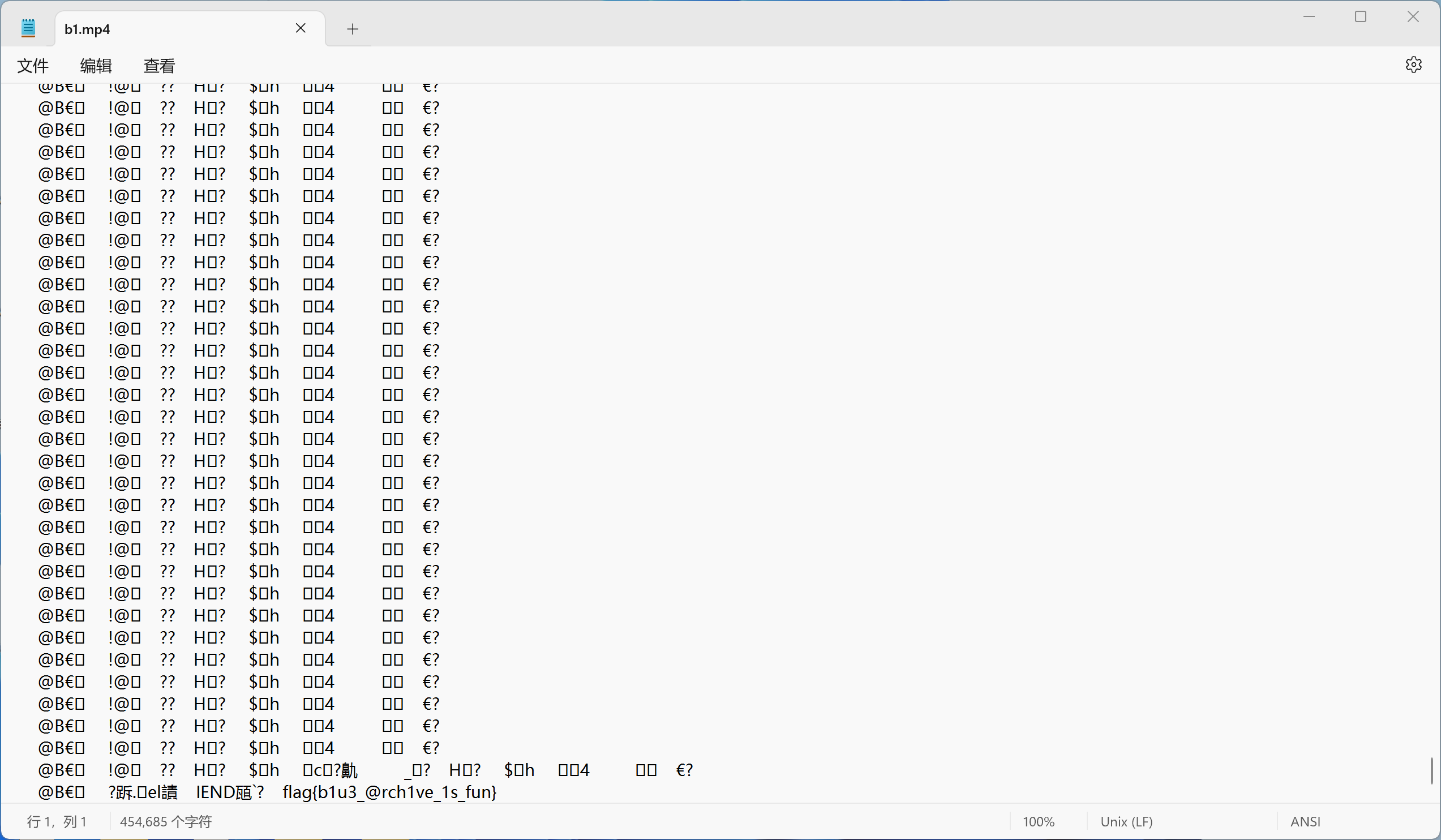

沙勒启动

jadx解包找资源文件,flag在b1.mp4文件的末尾.

WEB

这次我真没藏flag

真没什么可说的. 不能用校园网,上传php会被拦截,记得使用webvpn再上传shell文件.

深境螺旋挑战

PHP传参. 第一个是弱比较,传两个数组就可以;第二个是强比较,传两个md5碰撞的字符串就可以;第三个是变量覆盖,把变量值改成要求的;第四个是伪协议,利用data://发送(但是好像直接传也没有问题?);第五个是字符串绕过,不允许使用某些特定的关键字,那么可以绕过,如cat改为tac,空格改为${IFS},flag改为fl*g或f*ag.

flag又被藏起来了!

先随便注册一个账户之后登录. 发现cookie是用户名、密码和是否有权限三个串连接后用base64编码的. 因此修改这个串即可进入下一个页面. 再用代理工具发5000次包就可以了.